La compañía ha empezado a distribuir las nuevas funciones agentic en Windows 11, un módulo experimental que permite a agentes de IA ejecutar tareas completas dentro del sistema a partir de instrucciones simples. Esta integración habilita automatismos capaces de abrir navegadores, rellenar formularios, operar con credenciales, procesar documentos, examinar carpetas locales, realizar acciones en Descargas, Escritorio, Vídeos, Imágenes, Música, interpretar texto, ejecutar scripts, actuar en espacios aislados tipo sandbox, mantener auditoría en el Agentic Workspace y participar en flujos de automación con impacto directo sobre la seguridad del sistema.

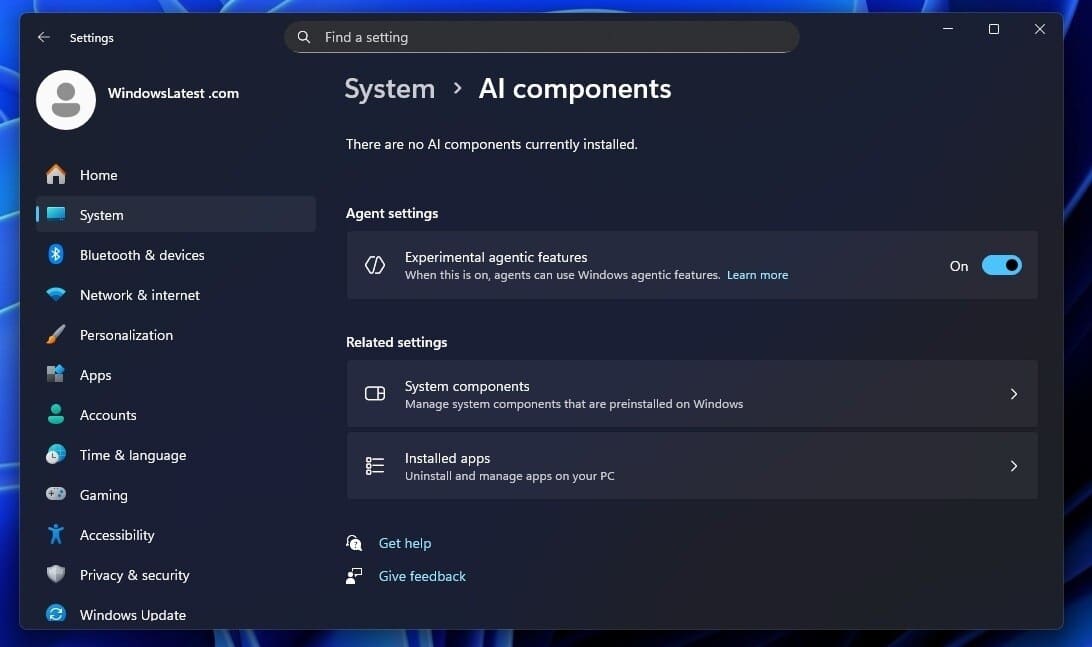

La función llega con la Build 26220.7262 de Windows 11 y aparece dentro de Ajustes > Sistema > Componentes de IA, donde se incorpora el interruptor Funciones agentic experimentales. Al activarlo, el sistema muestra un aviso sobre posibles efectos en rendimiento, riesgos de instrucciones maliciosas, exposición a inyección de instrucciones, acceso no previsto a carpetas locales, automatización de acciones no solicitadas, uso de credenciales, interacción con formularios web, ejecución de scripts desconocidos y posibles manipulaciones derivadas de accesos amplios dentro del entorno local.

Riesgos de seguridad y aparición de nuevos vectores de ataque

Entre las vulnerabilidades más destacadas se encuentran los ataques de inyección cruzada de instrucciones, situaciones en las que un documento, una página web o una interfaz incluye directrices ocultas capaces de alterar el comportamiento del agente. Esto puede llevarlo a entregar tarjetas de crédito, instalar malware, modificar configuraciones, enviar datos personales, ejecutar scripts no confiables, interactuar con aplicaciones sensibles, manipular elementos del sistema o alterar acciones previstas por el usuario. Se trata de un escenario emergente que plantea dudas sobre la madurez del modelo agentic cuando opera en sistemas de escritorio tradicionales.

Aunque Microsoft asegura que los agentes funcionan dentro del Agentic Workspace con acciones aisladas y registro auditable, la persistencia de cada agente tras finalizar su sesión, combinada con accesos de lectura y escritura a directorios clave, mantiene el debate sobre la efectividad del aislamiento y la posibilidad de contener fugas o manipulaciones indirectas iniciadas por instrucciones mal codificadas.

Limitaciones del aislamiento y controles internos

Las funciones agentic crean cuentas específicas con permisos limitados y un seguimiento de acciones para revisión posterior. Aun así, la coexistencia de lectura/escritura, la automatización de tareas complejas, la interacción con navegadores, el manejo de cookies, el acceso a formularios, el tratamiento de datos locales, los flujos combinados de red y la persistencia del agente cuestionan la robustez del modelo. Hasta que las vulnerabilidades asociadas a la inyección de instrucciones se mitiguen por completo, esta característica seguirá marcada como experimental y no recomendada para equipos donde la seguridad sea prioritaria.

Vía: TechPowerUp