Hemos recibido una nota de prensa por parte de Microsoft, os la dejamos a continuación:

Microsoft y sus partners definen nuevos requisitos de seguridad para proteger los dispositivos contra ataques de firmware

David Weston, director de partners y de seguridad de SO de Microsoft – @dwizzzleMSFT

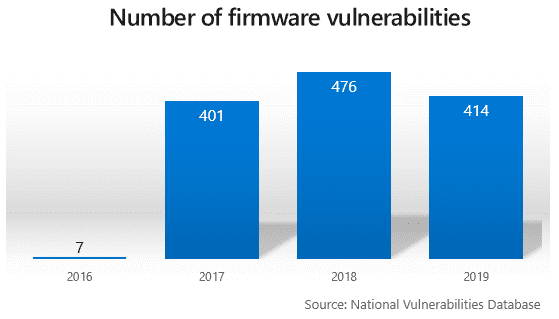

Recientes investigaciones en el campo de la seguridad, junto a los ataques que se han producido en las últimas fechas, demuestran que, a medida que se incorporan nuevas protecciones en los sistemas operativos y en los servicios conectados, los atacantes buscan otras vías de explotación. Así, el firmware de los dispositivos se ha colocado en el punto de mira de los atacantes. Sólo en los últimos tres años, la Base de Datos Nacional de Vulnerabilidades del NIST ha registrado un aumento de casi cinco veces en el número de amenazas descubiertas contra el firmware.

Para combatir las amenazas dirigidas específicamente contra él y los sistemas operativos, Microsoft anuncia una nueva iniciativa conjunta con partners para diseñar PCs con núcleo seguro (en inglés, Secured core PCs). Estos dispositivos, creados en colaboración con nuestros socios de fabricación de PC y de procesadores, cumplen un conjunto específico de requisitos que contempla la aplicación de las mejores prácticas de seguridad de aislamiento y criterios de confianza en la capa de firmware, o el núcleo del dispositivo, sobre el que se sustenta el propio sistema operativo Windows. Estos dispositivos están diseñados específicamente para sectores como el financiero, el gubernamental o el sanitario, así como para los trabajadores que manejan datos muy sensibles, como los relativos a clientes o propiedad intelectual, incluida la información personal, ya que son objetivos de mayor valor para los atacantes de estados-nación.

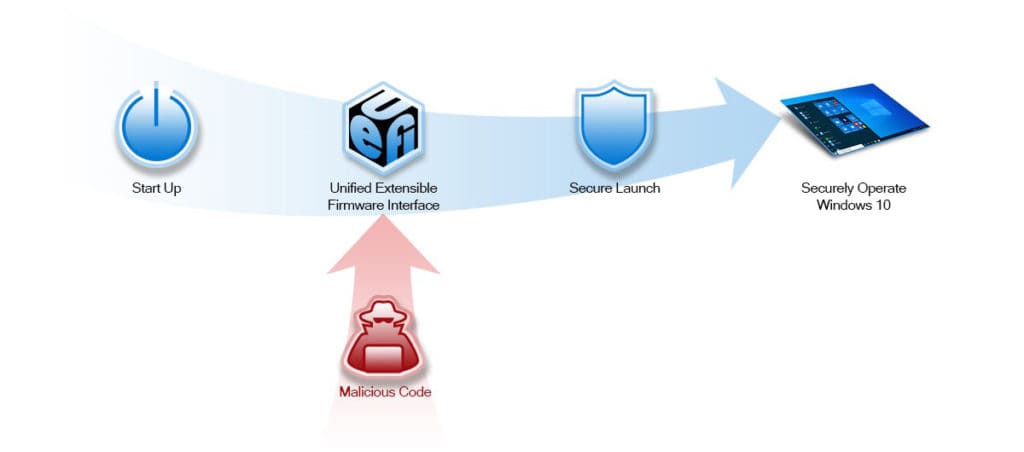

A finales de 2018, se descubrió que el grupo de hacking Strontium había estado utilizando vulnerabilidades de firmware para distribuir malware. Como resultado, el código malicioso era difícil de detectar y de eliminar; podía persistir incluso utilizando procedimientos de desinfección comunes, como la reinstalación de un sistema operativo o la sustitución de un disco duro.

El firmware en el punto de mira de los ciberdelincuentes e investigadores

El firmware se utiliza para inicializar el hardware y cargar el resto del software de los dispositivos. Por este motivo, tiene un mayor nivel de acceso y privilegios que el hipervisor o el propio kernel del sistema operativo, lo que lo convierte en un objetivo sumamente atractivo para los ciberdelincuentes. Los ataques dirigidos al firmware pueden comprometer mecanismos como el arranque seguro y otras funciones de seguridad implementadas por el hipervisor o el SO, lo que dificulta el diagnóstico cuando un sistema o un usuario se encuentran en peligro. El problema se agrava por el hecho de que las soluciones de protección y detección, como los antivirus, tienen una visibilidad limitada de la capa de firmware, por lo que este tipo de infecciones pueden llegar a evadirlos por completo.

¿Cómo se construye un PC con núcleo seguro?

Los PCs de núcleo seguro combinan protección de identidad, virtualización, sistema operativo, hardware y firmware para añadir otra capa de seguridad debajo del sistema operativo. A diferencia de las soluciones de seguridad basadas únicamente en software, los equipos con núcleo seguro están diseñados para evitar este tipo de ataques en lugar de simplemente detectarlos.

El esfuerzo de Microsoft en Windows Defender System Guard y Secured-core PC tiene el objetivo de garantizar, de formar consistente y verificable, la integridad del sistema operativo en el extenso ecosistema de dispositivos con Windows 10. Estos requisitos permiten a los clientes arrancar de forma segura, proteger el dispositivo de vulnerabilidades de firmware, defender el sistema operativo de ataques, evitar el acceso no autorizado a dispositivos y datos y garantizar que las credenciales de identidad y dominio estén protegidas.

Las medidas incorporadas pueden ser utilizadas por los administradores de SecOps y de TI para monitorizar remotamente el estado de sus sistemas mediante la comprobación del tiempo de ejecución de System Guard y la implementación de una red zero-trust basada en el hardware. Esta seguridad avanzada de firmware funciona en conjunto con otras características de Windows para garantizar que los equipos con núcleo seguro ofrezcan una protección completa contra las amenazas actuales.

Desconfiando del firmware

Con el lanzamiento de Windows 8, Microsoft introdujo Secure Boot para reducir el riesgo que representaban los bootloaders maliciosos y los rootkits que se apoyaban en el firmware de la Unified Extensible Firmware Interface (UEFI). De ese modo, solo se permitía que se ejecutaran los bootloaders firmados de forma adecuada como, por ejemplo, el gestor de arranque de Windows. Este fue un importante paso adelante para protegerse contra estos tipos específicos de ataques. Sin embargo, dado que ya se confía en el firmware para verificar los bootloaders, Secure Boot por sí solo no protege de las amenazas que aprovechan las vulnerabilidades del firmware. Este es el motivo por el que Microsoft trabaja con sus partners para garantizar que las nuevas características de núcleo seguro se incorporan en los dispositivos.

Utilizando las nuevas funciones de hardware de AMD, Intel y Qualcomm, Windows 10 ahora implementa System Guard Secure Launch como un requisito esencial de los PCs con núcleo seguro, añadiendo así protección durante el proceso de arranque frente a los ataques de firmware. System Guard utiliza las funciones de Dynamic Root of Trust for Measurement (DRTM) incorporadas en los últimos diseños de AMD, Intel y Qualcomm para permitir que el sistema utilice el firmware para iniciar el hardware y, poco después, reiniciar el sistema a un estado de confianza mediante el uso de las funciones de bootloader del sistema operativo y las características del procesador. El objetivo es que el sistema utilice rutas de acceso a los datos de un modo bien definido y verificable.

Este mecanismo ayuda a limitar la confianza asignada al firmware y proporciona una protección muy eficaz contra las amenazas puntuales y específicas del mismo. Esta capacidad también ayuda a proteger la integridad de la funcionalidad de seguridad basada en la virtualización (VBS) implementada por el hipervisor contra el compromiso del firmware. VBS depende entonces del hipervisor para aislar la funcionalidad del resto del sistema operativo, lo que ayuda a proteger la funcion de VBS del malware que puede haber infectado el sistema operativo estándar, incluso con privilegios elevados.

La protección de VBS es crítica, ya que se utiliza como un componente básico para importantes capacidades de seguridad del sistema operativo, como Windows Defender Credential Guard, que protege contra el malware mediante el uso malicioso de las credenciales del sistema operativo, y HVCI (Integridad del código protegida por hipervisor), que garantiza la aplicación de una estricta política de integridad del código y la firma y verificación de todo el código del kernel.

Ser capaz de comprobar que el dispositivo ha arrancado de forma segura es otra pieza crítica de esta capa adicional de protección contra el compromiso del firmware, que da a los administradores una mayor confianza en que sus equipos están seguros. Por este motivo se implementa Trusted Platform Module 2.0 (TPM) como uno de los requisitos de dispositivos para PCs con núcleo seguro. Mediante el uso del Módulo de Plataforma Confiable 2.0 (TPM) para medir los componentes que se utilizan durante el proceso de inicio seguro, ayudamos a los clientes a habilitar redes zero trust utilizando la certificación de tiempo de ejecución de System Guard. Las políticas de acceso condicional pueden implementarse basándose en los informes proporcionados por el cliente de certificación de System Guard que se ejecuta en el entorno aislado de VBS.

Además de la funcionalidad de inicio seguro (Secure Launch), Windows implementa medidas de seguridad adicionales que actúan cuando el sistema operativo se encuentra en ejecución. Su objetivo es supervisar y restringir el funcionamiento de características de firmware potencialmente peligrosas a las que se puede acceder a través del modo de gestión del sistema (SMM). Más allá de la protección del firmware en los equipos con núcleo seguro, Microsoft recomienda el desarrollo de un sistema de seguridad que incluya análisis del código, actualizaciones automáticas y minimización de frentes de ataque. Microsoft ha desarrollado un proyecto de firmware de código abierto llamado Project-Mu, que los fabricantes de PC pueden utilizar como punto de partida para crear firmware seguro.

Cómo adquirir un PC con núcleo seguro

El ecosistema de partners de Microsoft permite a la compañía añadir esta capa de seguridad adicional en los dispositivos diseñados para industrias altamente verticalizadas, así como para usuarios que manejan datos de misión critica en sectores especialmente sensibles, como el gubernamental, el financiero o el sanitario. Estas innovaciones se basan en el valor de Windows 10 Pro, que incorpora protecciones como el firewall, el arranque seguro y la protección contra la pérdida de información a nivel de archivos, que son funcionalidades estándar en todos los dispositivos.

Para más información sobre los dispositivos que cumplen con los criterios Secured-core PC, incluyendo los de Dell, Dynabook, HP, Lenovo, Panasonic y Surface, visita la web de Microsoft sobre PCs con núcleo seguro.

Accede aquí al post original de David Weston.