Microsoft ha confirmado oficialmente que entregó claves de cifrado de BitLocker al Federal Bureau of Investigation para permitir el acceso a tres portátiles incautados en la región de Guam, en cumplimiento de una orden judicial. La información, adelantada por Forbes, sitúa el caso a comienzos del pasado año y ha vuelto a poner sobre la mesa el alcance real del control que los proveedores tienen sobre los sistemas de cifrado.

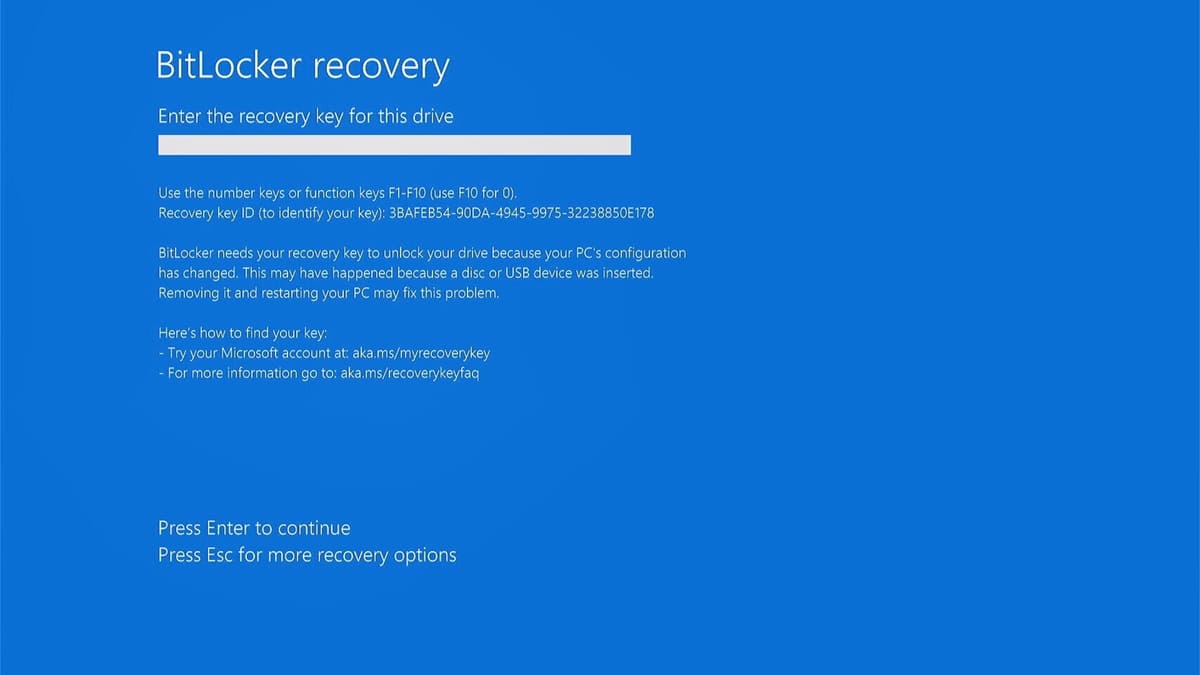

BitLocker es la solución de cifrado de disco completo integrada en Windows, diseñada para proteger los datos cuando el dispositivo cae en manos de terceros, utilizando cifrado AES de 128 o 256 bits sobre todo el volumen de almacenamiento.

Cómo funciona BitLocker y por qué la clave es crítica

Desde el punto de vista técnico, BitLocker cifra la totalidad de la unidad, de modo que los datos resultan ilegibles sin la clave de recuperación correcta. No existen atajos prácticos para romper este cifrado mediante fuerza bruta, lo que convierte a la clave de recuperación en el único elemento capaz de desbloquear la información.

Este diseño ha convertido históricamente a BitLocker en una barrera sólida frente a accesos no autorizados, siempre que la clave permanezca bajo control exclusivo del usuario. El problema surge cuando esa clave no se almacena únicamente de forma local.

Microsoft confirma el almacenamiento de claves en la nube

En declaraciones a The Verge, un portavoz de Microsoft confirmó que las claves de BitLocker pueden almacenarse en los servidores en la nube de la compañía, dependiendo de la configuración elegida por el usuario. Según la explicación oficial, los clientes pueden optar por guardar la clave localmente, en un entorno inaccesible para Microsoft, o sincronizarla con su cuenta en la nube para facilitar la recuperación en caso de pérdida.

Microsoft reconoce que esta segunda opción aporta comodidad, pero también admite que introduce un riesgo potencial de acceso no deseado, ya que las claves pueden ser requeridas por las autoridades cuando existe una orden legal válida.

Cooperación con las autoridades y marco legal

La compañía ha sido clara en este punto: cuando recibe una orden judicial válida, Microsoft cumple con la solicitud y facilita las claves necesarias. Esto implica que la protección de BitLocker no es absoluta frente a acciones legales, sino que está sujeta al marco jurídico del país correspondiente.

Desde el punto de vista legal, este enfoque no es excepcional. Grandes empresas tecnológicas colaboran regularmente con las autoridades para facilitar investigaciones, especialmente en casos considerados graves. La diferencia clave reside en dónde y cómo se almacenan las claves de cifrado, un aspecto que condiciona directamente el nivel real de privacidad del usuario.

Un contraste claro con la postura de Apple

Este caso vuelve a establecer una comparación inevitable con Apple, que históricamente ha adoptado una postura mucho más restrictiva en materia de acceso gubernamental a datos cifrados. En 2016, la compañía se negó públicamente a desarrollar mecanismos para eludir la seguridad del iPhone en una investigación del FBI, defendiendo que crear una puerta trasera supondría un riesgo estructural para todos los usuarios.

La diferencia de enfoque no es menor: mientras Microsoft prioriza la recuperación y la colaboración legal, Apple ha optado por limitar su capacidad técnica de acceso, incluso cuando existen presiones institucionales.

Privacidad, comodidad y decisiones del usuario

El fondo del debate no es tanto el cifrado en sí, sino las decisiones de configuración que muchos usuarios desconocen. Almacenar la clave de BitLocker en la nube facilita la recuperación, pero reduce el control exclusivo sobre los datos. Mantenerla solo en local refuerza la privacidad, a costa de asumir el riesgo de pérdida irreversible.

Este equilibrio entre comodidad y soberanía de los datos vuelve a situarse en primer plano, recordando que el cifrado es tan fuerte como lo sea la gestión de sus claves, especialmente cuando entran en juego terceros y marcos legales.

Vía: TechPowerUp