Un equipo conjunto de ETH Zurich y Google ha identificado una nueva variante de ataque Rowhammer denominada Phoenix (CVE-2025-6202), que compromete la seguridad de módulos DDR5 de SK Hynix, incluso en configuraciones con corrección de errores integrada en chip (on-die ECC). La investigación demuestra que el ataque puede ejecutarse en apenas 109 segundos, lo que lo convierte en una amenaza realista para sistemas que dependen de la fiabilidad de estas memorias.

Análisis de la vulnerabilidad

Los investigadores lograron ingeniería inversa de la mitigación TRR (Target Row Refresh) integrada en los chips de memoria. Descubrieron que la lógica de muestreo de refrescos presenta un punto débil: el periodo de muestreo se repite cada 128 intervalos tREFI, y en los dos primeros sub-intervalos de cada ciclo el muestreo es menos riguroso.

A partir de esta observación, desarrollaron dos patrones de martilleo:

- Patrón 128-tREFI, más efectivo y rápido.

- Patrón 2608-tREFI, más largo y complejo.

Ambos fueron combinados con un método de sincronización de refresco autocorregido, que mantiene la alineación incluso cuando se pierden ciclos, permitiendo a Phoenix mantener el ataque durante miles de intervalos.

Resultados experimentales

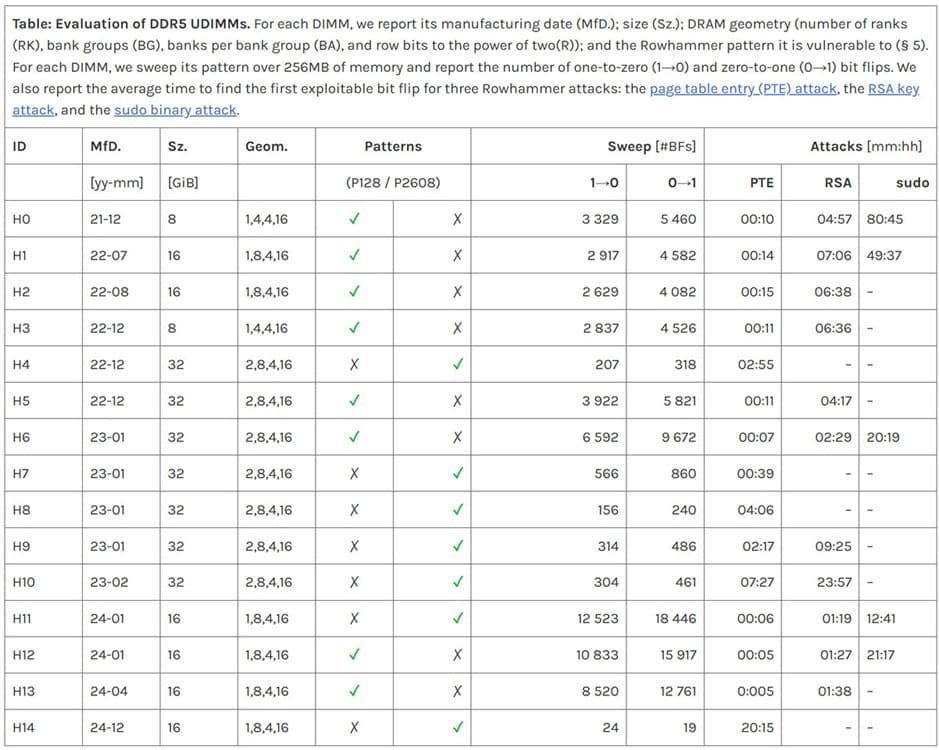

Se evaluaron 15 módulos DDR5 de SK Hynix fabricados entre 2021 y 2024, todos los cuales mostraron bit flips bajo al menos uno de los patrones.

El patrón de 128-tREFI resultó 2,62 veces más eficaz, generando miles de cambios de bit por módulo. Los investigadores demostraron cómo esas alteraciones podían transformarse en ataques prácticos:

- Corrupción de tablas de páginas → acceso arbitrario de lectura/escritura.

- Exfiltración de claves RSA-2048 en entornos de máquinas virtuales compartidas.

- Escalada de privilegios locales al corromper binarios críticos como sudo.

Para aumentar la probabilidad de éxito (1,56 % por offset vulnerable), ejecutaron cuatro instancias desplazadas por banco, lo que incrementó la tasa hasta un 25%.

Mitigaciones y contramedidas

Como solución provisional, los autores probaron triplicar la tasa de refresco DRAM (tREFI ≈ 1,3 μs), lo que eliminó los bit flips en su banco de pruebas. Sin embargo, esta medida introduce hasta un 8,4% de sobrecarga en benchmarks como SPEC CPU2017.

También señalaron que actualizaciones de BIOS y firmware son medidas inmediatas que los fabricantes pueden aplicar. Durante el periodo de embargo, se coordinó con SK Hynix, fabricantes de CPU y proveedores cloud, resultando en parches como una actualización de BIOS para plataformas AMD.

El equipo ha publicado artifacts y un proof-of-concept en GitHub para que administradores validen sus módulos, aclarando que el código está destinado únicamente a diagnóstico y no para explotación maliciosa.

Vía: TechPowerUp