Intel ha lanzado una nueva actualización de microcódigo (versión 20251111) acompañada por 30 avisos de seguridad que afectan a una amplia gama de productos, incluyendo procesadores Core de 12ª a 14ª generación, la familia Core Ultra móvil y varias líneas Xeon Scalable de cuarta a sexta generación.

La actualización se centra en correcciones funcionales y de seguridad, abarcando desde controladores gráficos hasta utilidades de gestión de red, RAID y firmware de servidores. Aunque muchos de los problemas solucionados no se consideran críticos, algunos presentan riesgo alto de vulnerabilidad o potenciales fallos de estabilidad si no se aplican los parches correspondientes.

Nueva versión de microcódigo y parches prioritarios

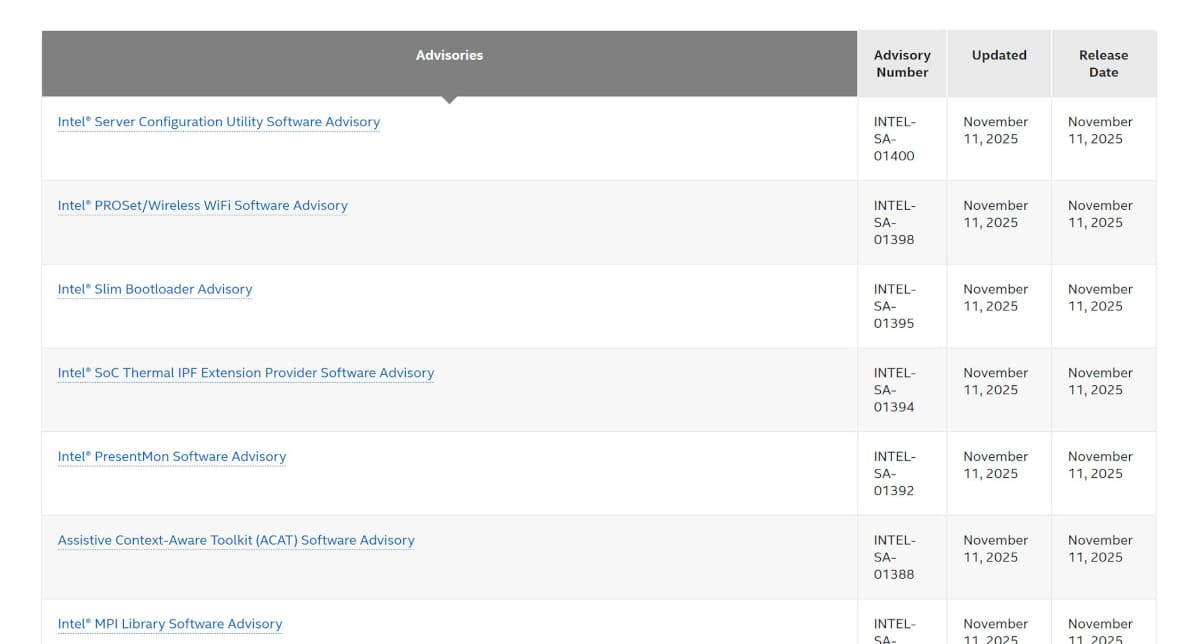

El nuevo microcódigo 20251111 refuerza la estabilidad general de los procesadores más recientes y corrige vulnerabilidades internas de bajo nivel. Paralelamente, Intel ha publicado una lista extensa de advisories (INTEL-SA) en su Security Center, con detalles sobre los componentes afectados y las versiones de software recomendadas.

Entre los avisos más relevantes destacan:

- Intel PROSet/Wireless WiFi (INTEL-SA-01398): corrige un fallo de alta gravedad que podía interrumpir la conectividad inalámbrica. Se recomienda actualizar los drivers Wi-Fi a la versión 23.160 o superior.

- Intel Graphics (INTEL-SA-01356): soluciona problemas de elevación de privilegios y estabilidad en los controladores de Arc B-Series e Iris Xe, recomendando la instalación del driver 32.0.101.6913 o posterior.

- Intel Rapid Storage Technology (INTEL-SA-01362): aborda una vulnerabilidad de nivel medio que afecta a la gestión RAID y caché NVMe. Se recomienda actualizar a RST versión 20.0.1021 o superior.

- Intel Killer Software (INTEL-SA-01377): incluye parches de seguridad para las utilidades de red Killer, integradas habitualmente en equipos gaming. Es aconsejable verificar actualizaciones desde la aplicación o página oficial.

- Intel Server Configuration Utility (INTEL-SA-01400): orientado a administradores de servidores y entornos de laboratorio doméstico, refuerza la seguridad de la configuración remota y gestión de firmware.

Además, se han publicado correcciones para herramientas y librerías del ecosistema oneAPI, como Intel MPI Library, VTune Profiler, QAT Drivers, Math Kernel Library, Neural Compressor, SGX SDK Edger8r, Python Distribution Installer, o Thread Director Visualizer, entre otros.

Recomendaciones para usuarios y administradores

Intel aconseja a todos los usuarios —particularmente en entornos empresariales o de virtualización— mantener sus controladores, BIOS y firmware actualizados. Las versiones más recientes pueden obtenerse a través de Intel Driver & Support Assistant (DSA) o desde el portal Intel Security Center, donde se publican los advisories completos con su nivel de severidad y soluciones disponibles.

Actualizar el microcódigo y los controladores asociados no solo refuerza la seguridad frente a posibles exploits, sino que también mejora la estabilidad del sistema, previniendo conflictos en cargas de trabajo mixtas entre CPU, GPU y almacenamiento.

Un ciclo de seguridad cada vez más amplio

Con esta nueva ola de advisories, Intel demuestra su compromiso por mantener su ecosistema actualizado en plena transición hacia arquitecturas Core Ultra y Xeon Granite Rapids. La diversificación de vulnerabilidades —desde red hasta IA— refleja la complejidad creciente del hardware moderno y la importancia de actualizar los controladores regularmente para mitigar riesgos.

Vía: TechPowerUp