Por eso, hoy presentamos una nueva funcionalidad de seguridad: la tecnología Control-Flow Enforcement de Intel® (Intel CET), que estará disponible por primera vez en el próximo procesador móvil de Intel, cuyo nombre en código es Tiger Lake. Intel CET ofrece capacidades de seguridad a nivel de CPU para contribuir a la protección frente los métodos de ataque comunes de los malware, que han sido difíciles de mitigar únicamente a través del software.

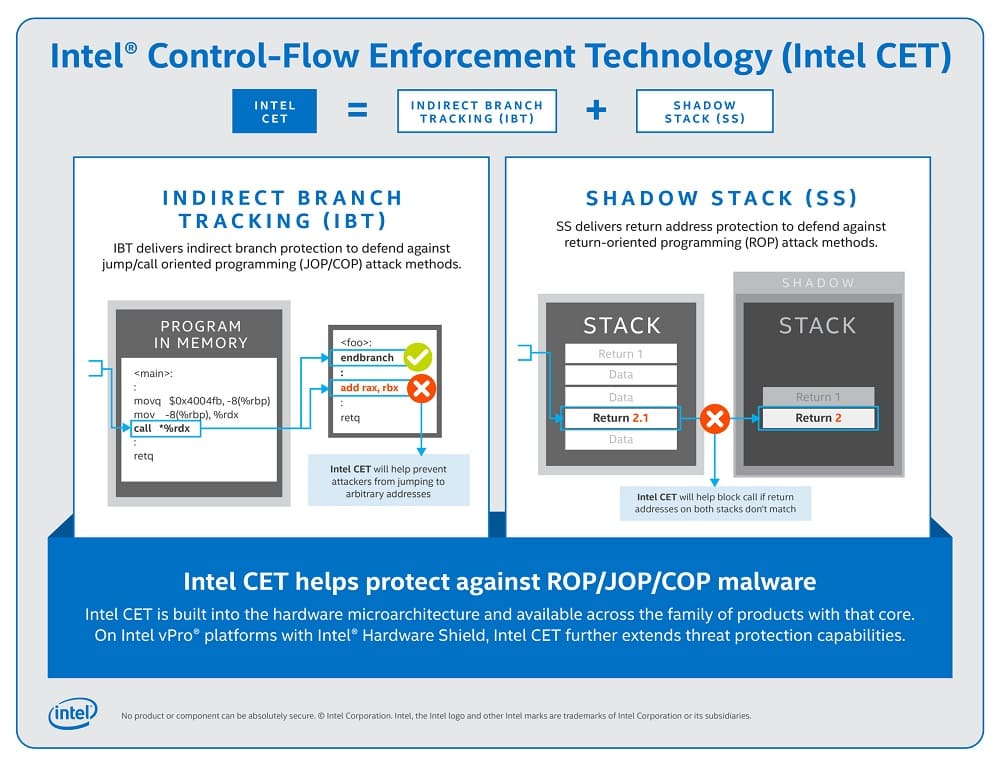

Intel CET ha sido diseñada para prevenir el mal uso del código legítimo a través de ataques del flujo de control (técnicas ampliamente utilizadas en numerosos tipos de malware). En este sentido, ofrece a los desarrolladores de software dos funcionalidades clave para defenderse de este tipo de ataques: indirect branch tracking y shadow stack. El indirect branch tracking proporciona una protección indirecta de las ramas para protegerlas contra ataques de programación orientada al salto (JOP, por sus siglas en inglés) y de programación orientada a llamadas (COP, por sus siglas en inglés). Por su parte, la shadow stack proporciona protección de retorno para contribuir a la defensa contra ataques de programación orientada al retorno (ROP, por sus siglas en inglés).

Según la Iniciativa Día Cero (ZDI) de Trend Micro, un 63,2% de las 1.097 vulnerabilidades divulgadas por la ZDI desde el 2019 hasta hoy están relacionadas con la seguridad de la memoria. Estos tipos de malware atacan a los sistemas operativos a los navegadores, a los lectores y a otras muchas aplicaciones. Por ello, es necesaria una profunda integración del hardware en la base para poder contar con unas características de seguridad efectivas cuyo impacto sea mínimo en el rendimiento.

En Intel fuimos los primeros en abordar estos desafíos complejos de seguridad y continuamos comprometidos por trabajar con la industria para impulsar la innovación en el área de seguridad. Somos conscientes de que, para solventar realmente el problema a través de la ampliación del sistema operativo y la adopción de aplicaciones, es necesaria la colaboración de toda la industria. De hecho, para acelerar esta adaptación, en 2016 publicamos las especificaciones de Intel CET. Adicionalmente, Intel y Microsoft han estado trabajando estrechamente en la preparación de Windows 10 y las herramientas de desarrollo para que tanto las aplicaciones, como la industria en general, puedan ofrecer una protección mayor contra las amenazas del flujo de control.

El próximo soporte de Microsoft para Intel CET en Windows 10 se llama Hardware-enforced Stack Protection, y un avance del mismo está disponible actualmente en Windows 10 Insider Previews. Este nuevo sistema solo funciona en chipsets con instrucciones de Intel CET, ya que está basado en una nueva arquitectura de CPU que cumple con las especificaciones de Intel CET. Para las aplicaciones que se ejecutan en un sistema operativo compatible con Intel CET, los usuarios podrán contar con una orientación detallada de nuestros partners sobre cómo las aplicaciones aceptan este sistema para su protección.

El gran valor de Intel CET es que está incorporado en la microarquitectura y disponible en toda la gama de productos con ese núcleo. Mientras que las plataformas Intel vPro® con Intel® Hardware Shield ya cumplen y exceden los requerimientos de seguridad de los PCs con núcleo seguro, Intel CET aumenta aún más las capacidades de protección avanzada contra las amenazas. Asimismo, también se espera que esté disponible en futuras plataformas de escritorio y servidores.

Tal y como demuestra nuestro trabajo, el hardware es la base de cualquier solución de seguridad. Las soluciones de seguridad basadas en el hardware ofrecen la mayor oportunidad de proporcionar una garantía de seguridad frente a las amenazas actuales y futuras. De este modo, el hardware de Intel, y la garantía e innovación en seguridad que ofrece, ayudan a endurecer las capas de la pila que dependen de ella.

La seguridad de nuestros productos no es algo puntual, sino una prioridad constante. Junto con nuestros partners y nuestros clientes, continuamos construyendo una base más sólida y de confianza para todos los sistemas informáticos.

Por Tom Garrison

Tom Garrison es vicepresidente de la división Client Computing Group y director general de Estrategias e Iniciativas de Seguridad (SSI) de Intel