Investigadores de la Universidad Técnica de Berlín han publicado un artículo titulado «faulTPM: Exposing AMD fTPMs’ Deepest Secrets«, en el que destacan que el Trusted Platform Module (TPM) basado en firmware de AMD es susceptible al nuevo exploit dirigido a los procesadores Zen 2 y Zen 3.

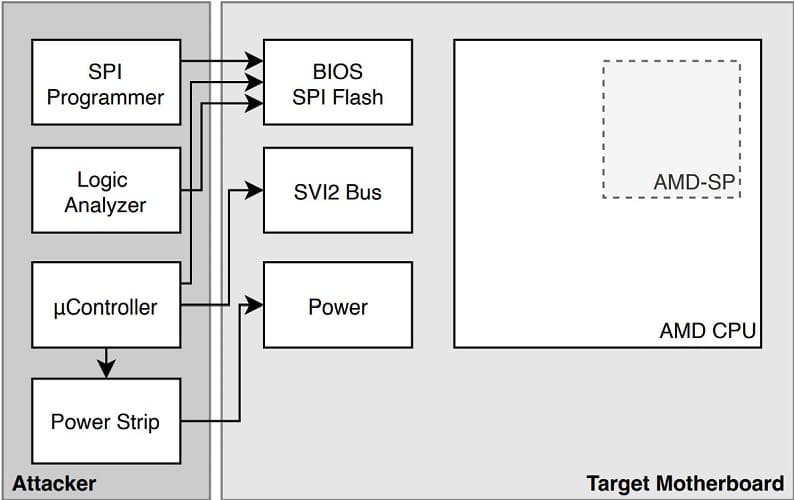

El ataque faulTPM contra los fTPM de AMD consiste en utilizar la vulnerabilidad del procesador seguro (SP) de AMD a los ataques mediante inyección de fallos de voltaje. Esto permite al atacante extraer un secreto exclusivo del chip del CPU objetivo, que luego se utiliza para extraer las claves de almacenamiento e integridad que protegen los datos no volátiles del fTPM almacenados en el chip flash de la BIOS.

El ataque consiste en una fase de determinación manual de los parámetros y una búsqueda por fuerza bruta de un parámetro final de retardo. La primera fase requiere unos 30 minutos de dedicación manual, si bien puede automatizarse de forma potencial. La segunda fase consiste en reiterados intentos de ataque para buscar el último parámetro por determinar y ejecutar la carga útil del ataque.

Una vez completados estos pasos, el atacante puede extraer cualquier material criptográfico almacenado o cifrado por el fTPM independientemente de los mecanismos de autenticación, como la validación del Registro de Configuración de Plataforma («Platform Configuration Register», PCR) o las contraseñas con protección anti-hammering. Curiosamente, BitLocker utiliza TPM como medida de seguridad, y fTPM compromete el sistema.

Los investigadores apuntaron a que los CPUs Zen 2 y Zen 3 resultan vulnerables, aunque no se mencionó el Zen 4. El ataque requiere varias horas de acceso físico, por lo que las vulnerabilidades remotas no son un problema. A continuación, podéis ver el sistema de 200 dólares utilizado para llevar a cabo dicho ataque y una ilustración de las conexiones físicas necesarias.

AMD ha emitido un comunicado para Tom’s Hardware:

AMD es consciente del informe de investigación sobre el ataque a nuestro módulo de plataforma de confianza de firmware que parece aprovechar vulnerabilidades relacionadas previamente tratadas en ACM CCS 2021. Esto incluye ataques llevados a cabo a través de medios físicos, normalmente fuera del alcance de las mitigaciones de seguridad de la arquitectura del procesador. Estamos innovando continuamente nuevas protecciones basadas en hardware en futuros productos para limitar la eficacia de estas técnicas. En lo que respecta específicamente a este documento, estamos trabajando para comprender las nuevas amenazas potenciales e informaremos a nuestros clientes y usuarios finales cuando sea necesario.

Portavoz de AMD

El ataque también se ha hecho público y el código se encuentra disponible en GitHub.

Vía: TechPowerUp